Outils anti-malware : SIM, SEM, SIEM. Comparatif des meilleures solutions de détection. Guide pour choisir l'outil adapté à votre réseau.

Outils et Logiciels Essentiels

📆 Dernière mise à jour :

01/2026

Lorsque vous recherchez un outil SEM décent, vous devez vous assurer que certaines fonctions sont incluses dans votre choix :

Ceci étant dit, passons aux cinq meilleurs outils de détection et d'analyse des logiciels malveillants pour votre réseau.

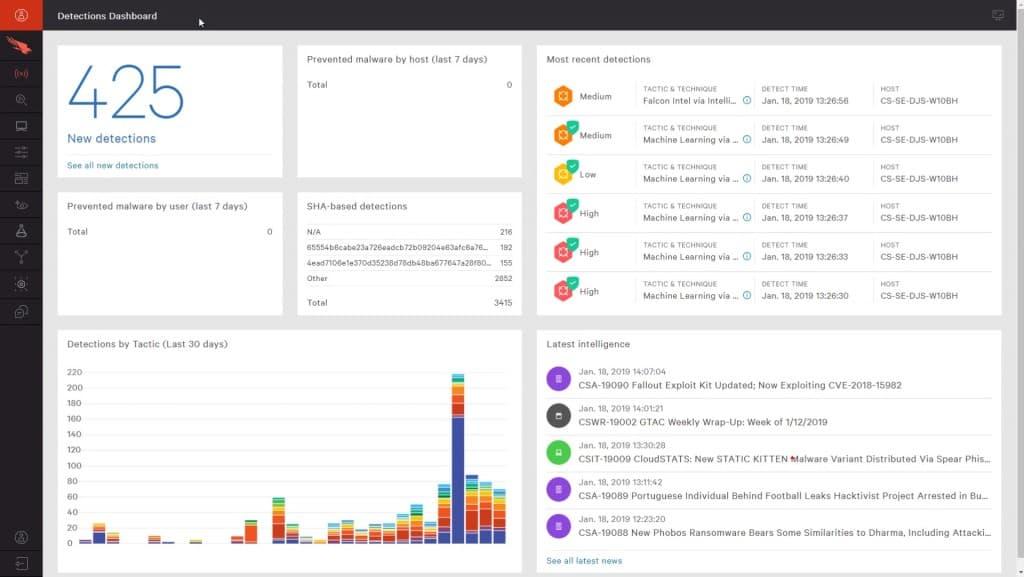

CrowdStrike Falcon est une plateforme de protection des points d'extrémité (EPP). Elle n'opère pas sur les données d'événements du réseau, mais collecte des informations d'événements sur les points d'extrémité individuels, puis les transmet sur le réseau à un moteur d'analyse. En tant que tel, il s'agit d'un outil SIEM. Le contrôleur d'activité est un agent qui réside sur chaque terminal protégé. Le moteur d'analyse réside dans le Cloud sur le serveur CrowdStrike. Il s'agit donc d'une solution hybride sur site/en cloud.

L'EPP est composé de modules et commercialisé en éditions. Chaque édition comporte une liste différente de modules, mais toutes comprennent le système Falcon Protect. Falcon Protect est un antivirus de nouvelle génération qui surveille les processus sur un point d'extrémité plutôt que d'utiliser la méthode traditionnelle d'analyse des fichiers de programmes malveillants connus.

L'agent sur le terminal compose des journaux d'événements à partir des activités du processus, puis transmet ces enregistrements au serveur CrowdStrike pour analyse. Un SEM traditionnel travaille sur des données en direct. Cependant, Falcon Protect n'utilise qu'un processus de journalisation pour rassembler et transmettre les événements au moteur d'analyse, il s'agit donc de données en direct. Il s'agit tout de même d'un SEM, car il est capable de signaler immédiatement les activités malveillantes et il ne cherche pas sa source dans les enregistrements historiques des événements.

L'un des avantages de la séparation des processus de collecte et d'analyse des données de Falcon Prevent est que les données d'événements sont stockées pour une analyse secondaire. Opérer sur des données en direct permet parfois de passer à côté d'activités suspectes mises en œuvre par la manipulation de processus autorisés. Certaines activités malveillantes ne peuvent être repérées qu'au fil du temps en reliant entre elles des actions apparemment innocentes qui peuvent s'apparenter à une tentative de vol de données ou à un événement de sabotage.

Les forfaits de CrowdStrike comprennent des modules de prévention des menaces, d'analyse des menaces et de contrôle des dispositifs. Le forfait de base s'appelle Falcon Pro et les forfaits supérieurs sont Falcon Enterprise et Falcon Premium. CrowdStrike propose également un service de cybersécurité géré, appelé Falcon Complete.

CrowdStrike propose un essai gratuit de Falcon Pro pendant 15 jours.

CrowdStrike Falcon est notre premier choix pour la détection et l'analyse des logiciels malveillants car il apporte une innovation au modèle antivirus traditionnel qui consiste à maintenir une base de données de signatures de virus. Le système CrowdStrike Falcon comprend des méthodes d'IA pour détecter les nouveaux virus et met automatiquement en œuvre des procédures de blocage. Chaque nouvelle découverte est partagée par l'ensemble de la communauté des utilisateurs du service, ce qui permet de déployer rapidement des défenses antivirus dans le monde entier.

Système d'exploitation : Windows, Linux, macOS

SolarWinds Security Event Manager (SEM) est l'un des leaders des solutions technologiques de détection des intrusions et de suppression des menaces. Il était auparavant connu sous le nom de Log & Event Manager (LEM).

Pour être honnête, c'est un outil qui a tout ce qu'il faut pour assurer la sécurité d'un réseau. Il s'agit d'un SEM qui aide le personnel chargé de l'administration et de la sécurité des réseaux à mieux détecter les logiciels malveillants ou les activités suspectes, à y répondre et à en rendre compte, et de nombreuses personnes sont d'accord avec nous.

Autres caractéristiques à noter :

Un point qui rendrait n'importe qui partial envers SolarWinds SEM est le fait que la société ne vous montre pas la porte une fois que vous avez fait un achat. Au contraire, ses services de support ont été récompensés et continuent d'aider ses clients à accélérer leurs résultats commerciaux. Vous pouvez télécharger SolarWinds Security Event Manager pour un essai gratuit de 30 jours.

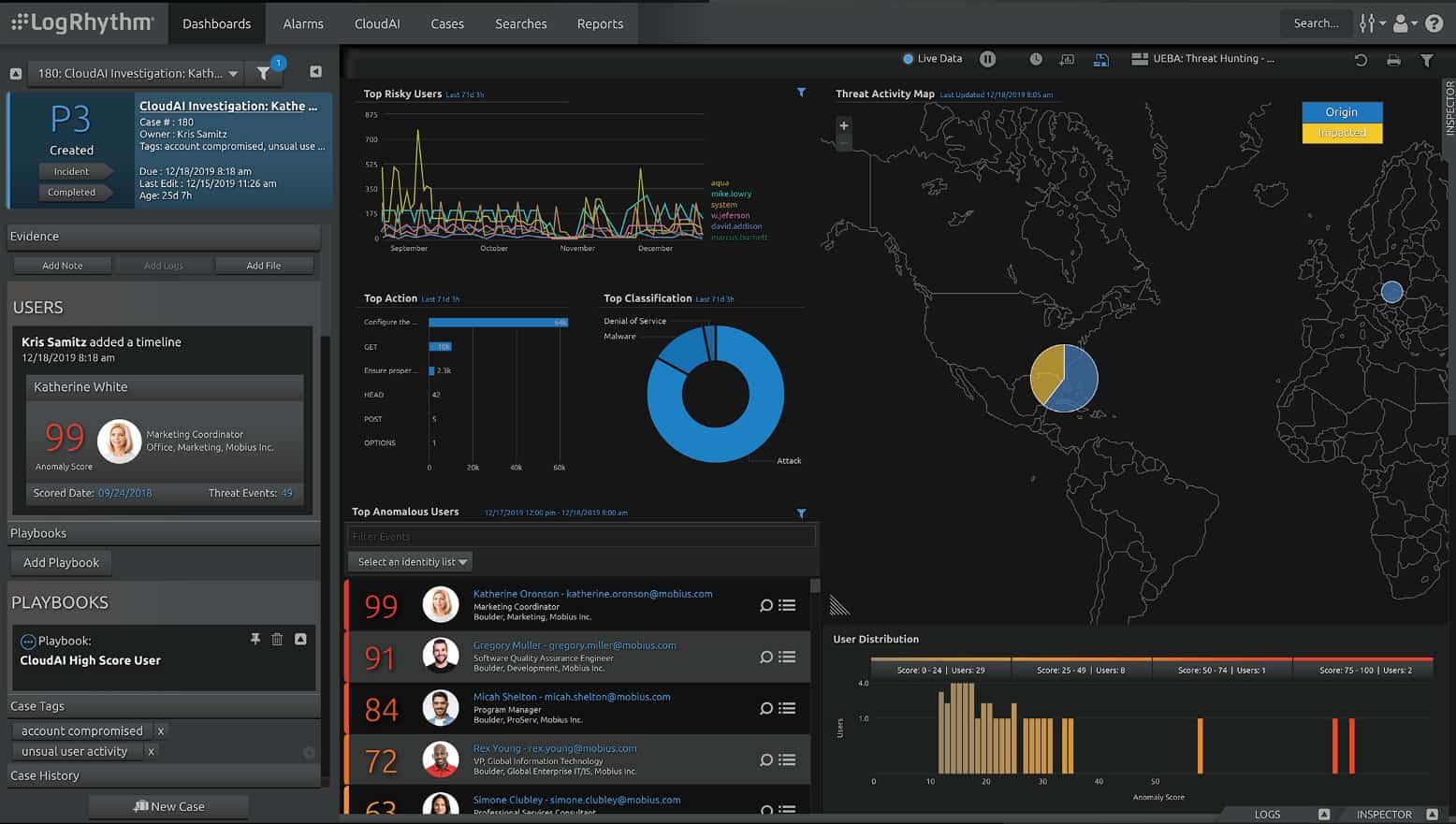

LogRhythm NextGen réunit la gestion des journaux, l'analyse de la sécurité et la surveillance des terminaux, ce qui en fait un outil puissant pour identifier les menaces et déjouer les brèches.

LogRhythm SIEM possède une caractéristique unique qui le fait sortir du lot : son processus de gestion du cycle de vie des menaces. Afin de le rendre efficace dans la détection et l'arrêt des menaces, cette société a mis au point une approche unique pour s'attaquer à cette tâche avec des capacités de traitement des menaces de bout en bout.

En d'autres termes, avec cette solution SIEM, toutes les menaces sont gérées en un seul endroit - de la détection jusqu'à la réponse et la récupération.

En outre, LogRhythm utilise l'analyse des données pour repérer les menaces avant qu'elles ne causent des dommages importants, voire pas du tout. Le SIEM présente aux administrateurs les activités détaillées de tous les appareils connectés, ce qui leur permet de prévoir l'apparition de menaces futures, sur la base d'expériences antérieures. Une fois qu'ils ont repéré ces comportements suspects, ils peuvent les arrêter avant qu'ils ne se produisent, ou dès qu'ils ont été détectés.

Autres caractéristiques de LogRhythm :

Tout cela est accompagné d'une solution SIEM qui a, sans surprise, été désignée meilleur logiciel de gestion des informations et des événements de sécurité de 2019 par Gartner.

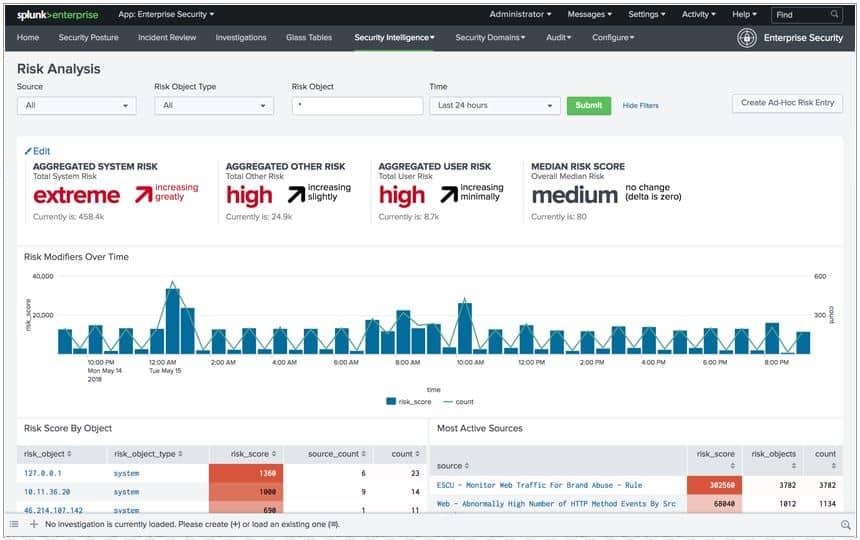

Il s'agit également d'une autre solution SIEM très bien notée. Une version gratuite permet aux utilisateurs de se rendre compte de la qualité de cette solution. Bien que vous ne puissiez indexer que 500 Mo par jour, cela suffit à montrer pourquoi Splunk ES a mérité des éloges.

En regardant quelques détails supplémentaires, nous avons :

Pour être honnête, le seul reproche que l'on peut faire à ce SIEM est son prix - la licence pourrait être hors de portée de nombreuses PME.

McAfee Enterprise Security Manager (SEM) est issu d'une marque numérique bien établie dans le domaine des antivirus et des anti-malwares et qui occupe le devant de la scène depuis des années. Pour les sceptiques, il y a un fait qu'ils doivent prendre en compte : La vaste gamme d'outils de McAfee peut à elle seule servir de source de données, ce qui permet d'atténuer les problèmes d'intégration et de normalisation des données provenant des systèmes, des réseaux, des bases de données et des applications.

Outre ses propres outils et produits, McAfee permet également la normalisation des données provenant de produits fabriqués par ses nombreuses entreprises partenaires.

McAfee ESM offre d'autres fonctionnalités intéressantes :

Là encore, le principal avantage de ce SIEM par rapport à d'autres solutions similaires réside dans le fait que McAfee dispose de sa propre gamme de suites pouvant servir de sources de données de logs - plus de 430, pour être un peu plus précis. Cette familiarité permet de réduire les temps d'arrêt consacrés à la normalisation, et donc les temps de réaction, ce qui est apprécié dans les réseaux de grande taille.

Micro Focus ArcSight ESM est un gestionnaire de sécurité d'entreprise qui existe depuis près de deux décennies. Au cours de ces années, il n'a cessé de croître et d'évoluer pour devenir le formidable outil d'analyse et de détection des logiciels malveillants en réseau qu'il est aujourd'hui.

Cet outil peut se targuer d'être l'un des meilleurs outils SIEM du marché grâce à sa capacité à répondre à toutes les exigences d'évolutivité, puisqu'il peut désormais analyser 100 000 événements par seconde !

Un nouveau fournisseur a rejoint votre réseau ? Aucun problème, les données structurées de ce SIEM peuvent être facilement utilisées par des applications tierces. De plus, l'acquisition d'Interset, une société de logiciels d'analyse de la sécurité, plus tôt cette année, signifie que l'entreprise vise à améliorer les capacités d'analyse comportementale et d'apprentissage automatique d'ArcSight.

Avec toutes ces caractéristiques, il est clair qu'ArcSight est l'outil SIEM idéal pour les environnements de systèmes sur puce (SOC) complexes et les fournisseurs de services de sécurité gérés (MSSP). Il s'agit également d'un outil SIEM véritablement indépendant de l'infrastructure, dont les services peuvent être fournis via des logiciels, du matériel, ainsi que des services en cloud comme Amazon Web Services (AWS) et Microsoft Azure.

Par ailleurs, la corrélation distribuée permet l'évolutivité et, par conséquent, les SIEM d'ArcSight peuvent croître aussi vite et aussi gros qu'ils le doivent et réduisent les délais entre le temps moyen de détection (MTTD) et le temps moyen de réponse (MTTR).

Enfin, l'ensemble de la suite dispose d'une multitude de nouvelles options d'interface utilisateur, ce qui signifie qu'ArcSight est désormais doté de nouveaux graphiques, tableaux de bord, consoles, etc. qui facilitent et rendent agréable la lutte contre les logiciels malveillants. En outre, un grand nombre de solutions et de paquets de cas d'utilisation aident à construire une défense solide qui peut ensuite être partagée (à l'aide de jeux de règles et de logique) entre les clients ou les entreprises confrontés à des problèmes similaires.

Dans l'ensemble, il s'agit d'un excellent outil SEM !

Les administrateurs de réseau peuvent s'attaquer à ces problèmes de logiciels malveillants de plusieurs manières, dont les suivantes :

Mais, une fois que vous avez pris toutes ces mesures de protection, cela ne signifie pas pour autant que votre travail est terminé. Vous devez continuer à surveiller votre réseau ainsi que la stratégie de défense qui le protège. Vous devrez garder un œil sur les signes de menaces externes et les failles qui pourraient s'ouvrir. En cas de menace imminente, vous devez élaborer une stratégie de défense efficace à mettre en œuvre, basée sur l'analyse en temps réel des données comportementales glanées sur votre réseau.

Pour comprendre cet outil, nous devons d'abord nous assurer que nous comprenons ce qu'est la gestion des événements de sécurité.

La gestion des événements de sécurité est le domaine de la sécurité informatique et des réseaux qui gère le processus de collecte, de surveillance et de rapport sur les événements de sécurité dans les logiciels, les systèmes ou les réseaux.

Ainsi, un outil SEM est une application qui surveille les données des événements système (généralement stockées dans les journaux d'événements), en extrait des informations, les corrèle ou les traduit en conseils exploitables, et les présente à qui de droit. Il le fait par le biais d'une méthode de notification ou d'alerte préférée, et dans l'intention de prendre des mesures supplémentaires pour remédier aux problèmes suspects ou malveillants signalés.

La source des données enregistrées peut être des dispositifs de sécurité tels que des pare-feu, des serveurs proxy, des systèmes de détection d'intrusion (logiciels IDS, NIDS, HIDS, etc.) et des commutateurs ou routeurs.

À ce stade, nous avons pensé qu'il serait judicieux de faire la lumière sur ces trois termes étroitement liés :

Il convient de noter que SEM et SEIM sont utilisés de manière interchangeable et peuvent tous deux se présenter sous la forme de solutions logicielles, de dispositifs matériels ou de services SaaS.

L'un des principaux avantages de l'utilisation d'un outil SEM est qu'il constitue une solution optimale à l'énigme "dépenses vs expertise". Voici l'explication :

Les petites entreprises ne peuvent pas se permettre de dépenser beaucoup pour leur infrastructure informatique, et encore moins d'avoir une équipe de gourous de la technologie compétitive dans leur personnel. Et pourtant, 43 % des PME [PDF] sont la cible de piratages et de violations de données.

Cela signifie qu'un SEM devient la solution optimale car il fournit les services d'une équipe d'experts en sécurité réseau à une fraction du prix qu'il faudrait pour les avoir à bord à plein temps. En effet, une fois qu'il est configuré correctement, il devient un système de défense fonctionnant 24 heures sur 24, qui examine chaque événement déclencheur enregistré et attend de déclencher l'alerte ou la réponse appropriée.

Armé d'un outil SEM, vous serez en mesure de vous en occuper :

Il existe 10 types de logiciels malveillants :

Suivez ces étapes pour effectuer une analyse complète du logiciel malveillant :

Nos choix (oui, il y en a deux, nous ne pouvions pas choisir entre eux) pour les meilleurs outils de détection et d'analyse des logiciels malveillants pour votre réseau devraient être SolarWinds SEM pour l'outil SEM supérieur, mais abordable, ainsi que LogRhythm NextGen SIEM Platform pour un système de défense complet qui a des stratégies de défense uniques.