TCP/IP expliqué : guide des couches réseau. Découvrez le fonctionnement des protocoles internet. Bases de la communication en ligne détaillées.

TCP/IP signifie Transmission Control Protocol/Internet Protocol, est plus qu'une simple suite de protocoles.

C'est en réalité un ensemble de règles normalisées qui facilitent la communication entre les ordinateurs sur un réseau, notamment l'Internet1. Chaque partie de l'acronyme représente un protocole distinct, chacun ayant un rôle crucial à jouer dans la transmission des données.

La combinaison de TCP et du protocole IP permet une communication efficace et fiable sur le réseau, facilitant ainsi les nombreuses interactions numériques que nous avons sur Internet chaque jour.

Le protocole TCP/IP a été développé dans les années 1970 par la DARPA (Defense Advanced Research Projects Agency).

L'origine du modèle TCP/IP remonte aux années 1970, lorsqu'une équipe de chercheurs dirigée par Vint Cerf et Bob Kahn - souvent considérés comme les pères de l'Internet - a commencé à travailler sur des moyens de faciliter la communication entre différents réseaux.

À cette époque, la communication entre des ordinateurs appartenant à différents réseaux était un défi majeur. Cerf et Kahn ont conceptualisé le modèle TCP/IP pour surmonter ce défi, et leur travail a jeté les bases de l'internet moderne.

Adopté comme standard pour l'Internet, le modèle TCP/IP a joué un rôle crucial dans le développement et l'expansion du réseau Internet mondial, transformant ainsi la manière dont les informations sont partagées et accessibles.

La puissance du modèle TCP/IP réside dans sa simplicité et son efficacité, permettant une communication fiable et ordonnée entre les dispositifs sur un réseau.

Voici une exploration plus approfondie des composants clés :

Ces protocoles travaillent de concert pour garantir une communication fluide et fiable sur le réseau, formant ainsi la base sur laquelle repose l'Internet.

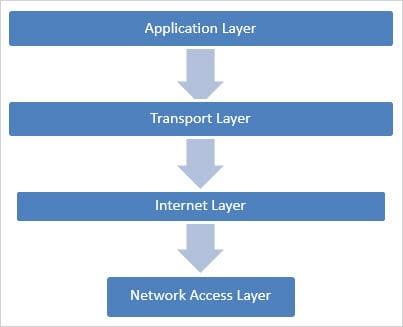

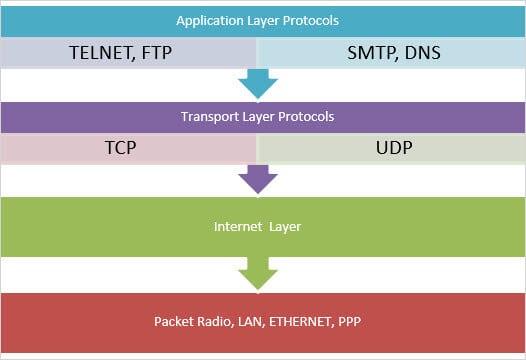

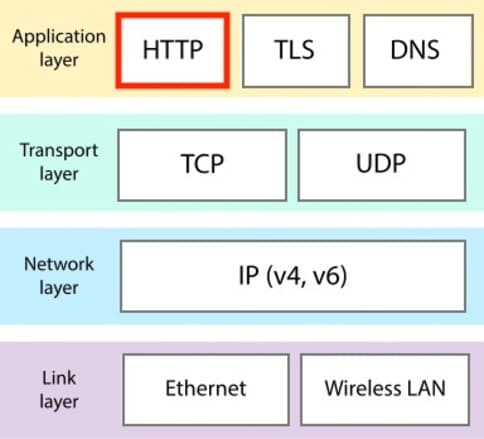

L'architecture du modèle TCP/IP est souvent décomposée en couches, chaque couche ayant un ensemble de fonctions spécifiques. Il y a quatre couches principales dans le modèle TCP/IP qui facilitent la communication sur le réseau :

Couche Application

Couche Transport

Couche Internet

Couche Accès Réseau

Lorsque nous plongeons dans le fonctionnement du modèle TCP/IP, nous pénétrons au cœur palpitant de la communication sur Internet.

Imaginez TCP et le protocole IP comme deux camarades inséparables qui orchestrent harmonieusement la danse des données sur le réseau.

Le processus se déroule en plusieurs étapes cruciales, chacune ayant son importance dans le bon acheminement de vos données du point A au point B. Voici comment ces deux complices opèrent :

L'aventure commence avec le protocole TCP (Transmission Control Protocol), qui s'occupe de la première étape cruciale : le découpage des données.

Supposons que vous ayez un message, une image ou un fichier vidéo à envoyer sur le réseau.

Le protocole TCP (couche transport) prend ce gros morceau de données et le découpe en petits fragments digestes appelés paquets de données.

Chaque paquet est étiqueté avec des informations cruciales comme l'adresse source, l'adresse de destination, et la séquence dans laquelle ils doivent être réassemblés.

Cette étape permet de rendre le voyage des paquets de données sur le réseau gérable et efficace.

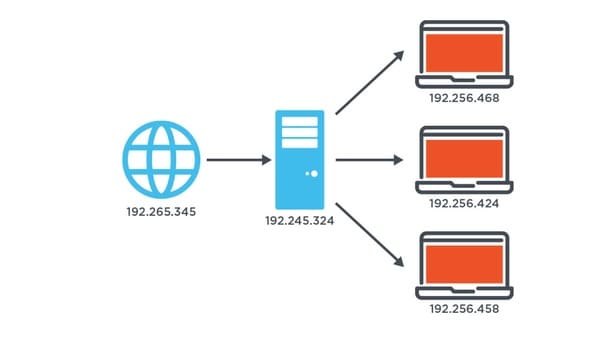

Maintenant, place à une adresse IP (Internet Protocol) de prendre le relais.

Une adresse IP est le guide qui navigue chaque paquet à travers le vaste labyrinthe du réseau Internet.

Il utilise les étiquettes posées par TCP (couche transport) pour s'assurer que chaque paquet prend le chemin le plus efficace vers sa destination, que ce soit à l'autre bout de la rue ou de l'autre côté de la planète.

Bien que les paquets peuvent emprunter des itinéraires différents et arriver à des moments différents, une adresse IP assure qu'ils atteignent tous la destination correcte.

À l'arrivée, le modèle TCP (couche transport) reprend les rênes. Il accueille chaque paquet, vérifie les étiquettes pour s'assurer qu'ils sont tous arrivés et dans le bon ordre.

Si un paquet est manquant ou arrivé en retard, le modèle TCP (couche transport) peut demander à le renvoyer.

Une fois tous les paquets reçus, le modèle TCP se met au travail pour les réassembler soigneusement dans l'ordre correct pour reconstituer le message original, que ce soit un texte, une image, ou une vidéo.

Une fois le message reconstitué avec succès, TCP envoie une confirmation à l'expéditeur pour signaler que le message a été reçu intact.

Cette étape de confirmation est cruciale car elle assure à l'expéditeur que son message a été reçu correctement, ajoutant une couche de fiabilité à la communication et à la performance.

En résumé, TCP et le protocole IP travaillent main dans la main, l'un préparant et réassemblant les données, l'autre les guidant judicieusement à travers le réseau.

Cette collaboration fluide et ordonnée est ce qui rend la communication sur Internet à la fois fiable et efficace, permettant ainsi le partage et l'échange d'informations sur la toile mondiale.

Le protocole TCP/IP n'est pas simplement un protocole, c'est le protocole qui fait tourner l'internet. Sans lui, les activités que nous tenons pour acquises sur le web seraient impossibles.

Que ce soit pour naviguer sur des sites web, jouer en ligne, ou streamer des vidéos, c'est le chef d'orchestre qui rend tout cela possible.

Il est le fil invisible qui relie toutes nos interactions numériques, facilitant la communication entre les services internet comme les sites web, les jeux en ligne, et le streaming1.

En outre, le modèle TCP/IP a également un rôle crucial dans le monde professionnel. Il facilite la communication entre les systèmes informatiques au sein des entreprises et entre les entreprises, rendant possible le commerce électronique, le travail à distance, et bien plus encore

La sécurité est une préoccupation majeure dans le monde numérique, et le modèle TCP/IP ne fait pas exception.

Bien que le protocole TCP/IP ne soit pas conçu avec la sécurité en tête, des mesures ont été développées pour pallier ses lacunes en matière de sécurité.

Des protocoles comme SSL (Secure Sockets Layer) et TLS (Transport Layer Security) travaillent de concert avec le protocole TCP/IP pour fournir une communication sécurisée sur le réseau.

Ils cryptent les données transmises, assurant ainsi une protection contre les écoutes indiscrètes et autres menaces de sécurité.

En outre, des mécanismes comme les pare-feu et les systèmes de détection d'intrusion peuvent être configurés pour surveiller et contrôler le trafic réseau basé sur TCP/IP, fournissant une couche supplémentaire de sécurité.

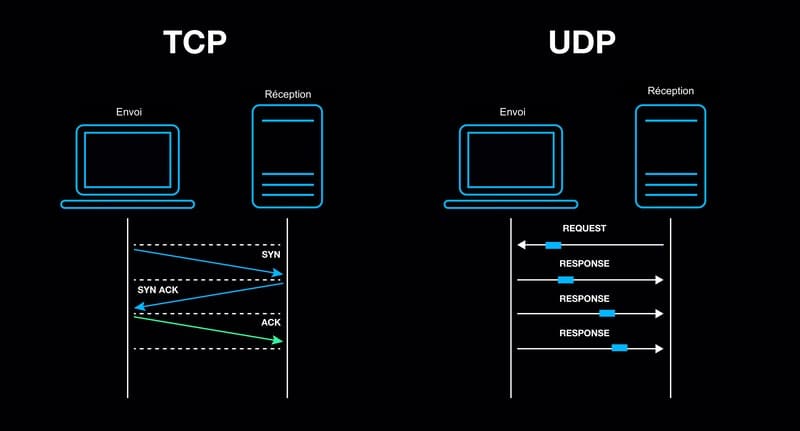

Dans l'écosystème des protocoles Internet, TCP/IP est souvent comparé à d'autres standards, chacun ayant ses propres avantages et inconvénients.

Voici une analyse comparative de TCP/IP avec d'autres protocoles Internet courants comme UDP (User Datagram Protocol) et HTTP (HyperText Transfer Protocol).

En somme, TCP/IP est la fondation sur laquelle d'autres protocoles, y compris HTTP, opèrent pour fournir divers services sur l'Internet.

.jpeg)

En conclusion, bien que les protocoles TCP/IP et que le modèle OSI visent à faciliter la communication sur les réseaux, TCP/IP est souvent préféré en raison de sa simplicité, de sa facilité de mise en œuvre, et de son adoption généralisée.

OSI, d'autre part, bien qu'il offre une structure plus détaillée, n'a pas gagné la même traction dans l'industrie.

Wireshark est un analyseur de protocole très populaire qui permet aux utilisateurs d'analyser les données transitant sur leur réseau en temps réel.

Il est incroyablement utile pour déboguer les problèmes de réseau et pour apprendre comment le protocole TCP/IP fonctionne dans un environnement en temps réel.

Capture et analyse des paquets en temps réel.

Filtrage des paquets pour se concentrer sur des protocoles ou des adresses IP spécifiques.

Visualisation graphique de la performance des données de trafic réseau.

Support pour plus d'un millier de protocoles différents.

Wireshark est un outil indispensable pour quiconque souhaite approfondir sa compréhension de TCP/IP et d'autres protocoles réseau.

Sa richesse fonctionnelle et sa gratuité en font un choix privilégié pour les professionnels du réseau.

Lien ci-dessous :

Obtenez Wireshark

TCPDUMP est un autre outil d'analyse de protocole puissant qui opère en ligne de commande.

Il permet aux utilisateurs de capturer et d'analyser les paquets TCP/IP transitant sur leur système.

Capture des paquets TCP/IP sur internet

Filtres pour cibler des paquets spécifiques.

Enregistrement et lecture des captures.

Affichage condensé ou détaillé des paquets et de la performance

TCPDUMP est parfait pour les utilisateurs à l'aise avec la ligne de commande, offrant une puissante analyse de protocole dans un package léger.

Lien ci-dessous :

Obtenez TCPDUMP

Le Bandwidth Analyzer Pack de SolarWinds est une solution professionnelle qui inclut des outils pour surveiller et analyser la performance du réseau et le trafic.

Surveillance de la bande passante et analyse du trafic sur internet

Identification des goulots d'étranglement du réseau.

Visualisation en temps réel de la performance du trafic réseau.

Alertes personnalisées.

Pour les professionnels ayant besoin d'une solution robuste pour gérer et analyser leur réseau, le Bandwidth Analyzer Pack de SolarWinds est un investissement judicieux.

Lien ci-dessous :

Obtenez SolarWinds Bandwidth Analyzer Pack

Bien que TCP/IP n'ait pas été conçu initialement avec la sécurité en tête sur internet, des mesures ont été mises en place pour pallier ses lacunes en matière de sécurité.

Les protocoles comme SSL et TLS travaillent de concert avec TCP/IP pour fournir une communication sécurisée sur le réseau.

Les mécanismes comme les pare-feu et les systèmes de détection d'intrusion fournissent une couche supplémentaire de sécurité.