Comment savoir si je suis concerné par la cyberattaque ?

Détecter une cyberattaque peut parfois prendre des semaines voire des mois, mais certains signes doivent vous alerter immédiatement. Voici les indicateurs les plus fréquents : Les attaques de phishing impliquent d'inciter une cible à divulguer des informations sensibles sur des sites Web usurpés. Les attaques de phishing peuvent être hautement ciblées et nécessitent souvent des recherches sur les victimes pour être efficaces.

Signes directs urgents :

- Votre compte devient soudainement inaccessible avec vos identifiants habituels

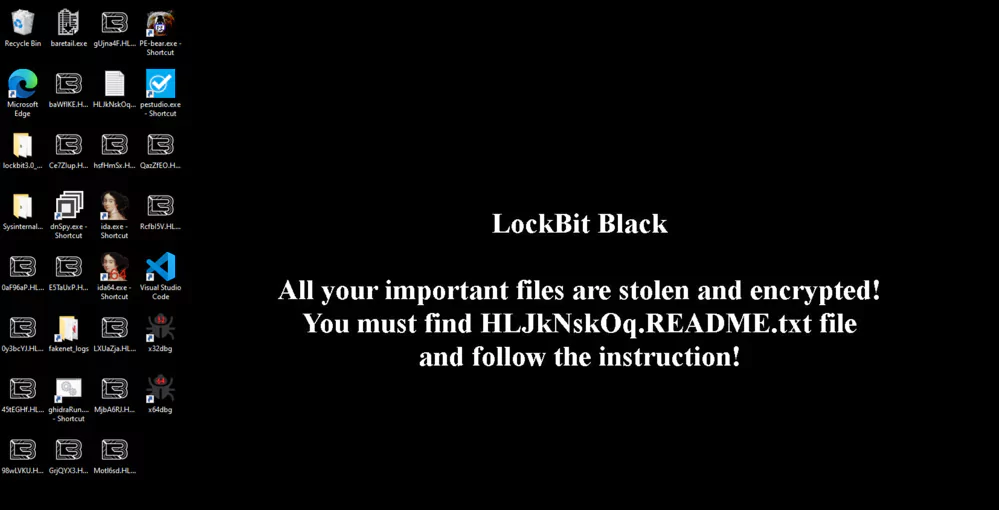

- Vos fichiers sont chiffrés ou inaccessibles (ransomware)

- Des achats non autorisés apparaissent sur vos comptes bancaires

- Vos proches reçoivent des messages suspects provenant de vos comptes

Signaux plus subtils mais révélateurs :

- Votre ordinateur ou smartphone devient anormalement lent

- Des applications inconnues apparaissent sur vos appareils

- Votre consommation de données internet explose sans raison

- Des pop-ups publicitaires envahissent votre écran

- Vous recevez des alertes de sécurité pour des connexions que vous n'avez pas initiées

Pour vérifier si vos données ont été compromises, consultez des sites comme Have I Been Pwned ou F-Secure Identity Theft Checker qui recensent les fuites de données connues.

Quel est le pays le plus fort en cyberattaque ?

Les capacités offensives en cybersécurité sont dominées par quelques grandes puissances, selon les données de l'European Repository of Cyber Incidents :

Le trio de tête :

- Chine : 11,9% des cyberattaques recensées, avec des groupes sophistiqués comme Flax Typhoon

- Russie : 11,6% des attaques, particulièrement actives depuis le conflit ukrainien

- Iran : 5,3% des cyberattaques, ciblant notamment les médias et infrastructures

Autres acteurs significatifs :

- Corée du Nord : 4,7%, dispose d'une cyberarmée estimée à plus de 7 000 personnes

- États-Unis : 2,3% des attaques répertoriées

- Inde : Développe rapidement ses capacités offensives

Ces pays investissent massivement dans leurs capacités cyber pour des objectifs géopolitiques, d'espionnage industriel ou de déstabilisation. La Chine représente actuellement la menace la plus active et sophistiquée selon les services de renseignement occidentaux.

Quelles sont les deux conséquences les plus fréquentes des cyberattaques ?

Les cyberattaques engendrent de multiples impacts, mais deux conséquences dominent largement :

1. Les pertes financières (impact immédiat)

- Coût moyen : 97 000 euros pour une PME en France

- 60% des PME cessent leur activité dans les 6 mois suivant une cyberattaque majeure

- Les frais incluent : réparation des systèmes, récupération des données, nouveaux équipements de sécurité, éventuelles rançons et pertes d'exploitation

- Certains types de cyberattaques peuvent entraîner une perte de confiance des clients et des poursuites judiciaires. Les cyberattaques peuvent également provoquer des crises de confiance et des conséquences sociétales graves.

2. L'interruption d'activité (impact opérationnel)

- 30% des conséquences recensées en 2020 concernent la paralysie de l'activité

- Retour forcé aux méthodes manuelles

- Climat anxiogène affectant la productivité des équipes

- Délais de récupération pouvant s'étendre sur plusieurs mois

Ces deux impacts sont étroitement liés et créent un effet domino : l'arrêt d'activité génère des pertes financières, qui peuvent compromettre la survie de l'entreprise. L'atteinte à la réputation arrive en troisième position, avec des effets durables sur la confiance des clients et partenaires.

Dernières fuites de données en France

L'année a été particulièrement marquante avec une explosion des violations de données en France :

| 📊 Indicateur | 🔢 Chiffres 2024 | 📈 Évolution / Contexte |

|---|---|---|

| 🚨 Violations notifiées à la CNIL | 5 629 cas | +20 % vs 2023 |

| 👥 Personnes exposées | ≈ 8 millions de Français | En forte hausse, concentration des attaques sur de grands acteurs |

| 💥 Violations massives (+1M victimes) | 40 cas | x2 par rapport à 2023 (20 cas) |

| 📡 Fuite Free (oct. 2024) | 19M abonnés, dont 5M IBAN | Une des plus grandes violations de l’année |

| 🏥 Viamedis & Almerys | 33M Français concernés | Fuite massive dans les opérateurs de tiers payant |

| 💼 France Travail | Millions de demandeurs d’emploi exposés | Données sensibles en circulation |

| 🛒 Auchan | Centaines de milliers de clients | Attaque ciblant la distribution |

| 📱 Orange | 4 violations en 2024 | Cas récurrents, problème structurel |

| 🏬 Autres enseignes | Cultura, Boulanger, Truffaut | Secteur retail également ciblé |

La France se classe désormais 2ème pays le plus touché au monde au deuxième trimestre 2026 avec 11,4 millions de comptes compromis, soit une hausse de 432% par rapport au trimestre précédent.

Comment savoir si vous êtes victime d'une cyberattaque ?

Au-delà des signes évidents, voici une méthode systématique pour détecter une compromission :

Étape 1 : Vérifiez l'activité réseau

- Utilisez des outils comme TcpView pour observer les programmes qui communiquent avec l'extérieur

- Surveillez les connexions suspectes vers des serveurs inconnus

Étape 2 : Examinez l'historique des téléchargements

- Consultez l'historique de votre navigateur

- Scannez les fichiers suspects avec VirusTotal

Étape 3 : Analysez les logs système

- Utilisez des outils comme LastActivityView pour remonter l'historique

- Recherchez des programmes lancés de manière inattendue

Étape 4 : Surveillez vos comptes en ligne

- Vérifiez l'historique de connexion de vos services (Google, Facebook, Microsoft)

- Recherchez des connexions depuis des lieux ou appareils inconnus

Services utiles :

- Have I Been Pwned pour vérifier si vos emails ont été compromis

- Alerts de sécurité des principaux services (Google, Microsoft, Apple)

- Relevés bancaires pour détecter des transactions frauduleuses

Moyens de se protéger d'une cyberattaque

Mesures de base essentielles

Authentification et mots de passe :

- Utilisez des mots de passe complexes (12 caractères minimum, alphanumériques + caractères spéciaux)

- Activez l'authentification multifacteur (2FA) sur tous vos comptes sensibles

- Employez un gestionnaire de mots de passe pour des identifiants uniques

Protection technique :

- Installez un antivirus et un pare-feu mis à jour régulièrement

- Configurez les mises à jour automatiques de vos systèmes et logiciels

- Chiffrez vos appareils et données sensibles

- Effectuez des sauvegardes régulières (règle 3-2-1 : 3 copies, 2 supports différents, 1 hors site)

Rôle crucial des SOC (Security Operations Centers)

Les SOC constituent le niveau de protection le plus avancé pour les organisations :

Fonctions d'un SOC :

- Surveillance 24h/24, 7j/7 des systèmes et réseaux

- Détection proactive des menaces via l'analyse comportementale

- Réponse rapide aux incidents avec des équipes spécialisées

- Threat hunting : recherche active de menaces non détectées

Structure typique d'un SOC :

| 🎯 Niveau | 📌 Mission principale | 🧑💻 Responsabilités | 🔑 Compétences requises |

|---|---|---|---|

| 🔎 Niveau 1 – Analystes SOC | Tri & analyse initiale des alertes |

|

Connaissance SIEM (Splunk, QRadar), gestion tickets, réactivité |

| 🕵️ Niveau 2 – Investigateurs | Analyse approfondie des incidents |

|

Forensic, analyse malware, threat intelligence |

| ⚔️ Niveau 3 – Threat Hunters | Chasse aux menaces avancées |

|

CTI (Cyber Threat Intelligence), reverse engineering, détection avancée |

| 📊 Niveau 4 – Management & Stratégie | Coordination et pilotage global |

|

Leadership, gestion de crise, normes ISO 27001, NIS2, DORA |

Avantages des SOC :

- Réduction significative du temps de détection (de 87 jours en moyenne à quelques heures)

- Analyse forensique professionnelle en cas d'incident

- Intelligence sur les menaces pour anticiper les attaques futures

Mesures organisationnelles

Formation et sensibilisation :

- Formations régulières du personnel aux bonnes pratiques

- Simulations d'attaques (phishing tests) pour évaluer la vigilance

- Création d'une culture de sécurité où signaler un incident n'est pas tabou

Plans de continuité :

- Élaboration d'un plan de réponse aux incidents testé régulièrement

- Définition des rôles et responsabilités en cas de crise

- Procédures de communication avec les parties prenantes

Les cyberattaques étant devenues inévitables, la clé réside dans une approche multicouche : protection préventive, détection rapide et réaction efficace. Un investissement dans la cybersécurité représente aujourd'hui une nécessité vitale pour toute organisation. Les organisations qui ont appliqué l'IA et l'automatisation à la prévention de la sécurité économisent en moyenne 2,22 millions de dollars par rapport à celles qui n'ont pas utilisé ces technologies.

Conclusion

Le Web est un endroit délicat à naviguer. Compte tenu de notre dépendance à l'égard d'Internet, il est probable que la troisième guerre mondiale se déroulera entièrement en ligne.

Heureusement, tous les pirates ne sont pas mauvais. Les "White Hat Hackers" sont à l'opposé des éléments criminels qui effectuent différents types de cyberattaques.

Certes, si la cybercriminalité était un pays, il aurait le PIB de la Russie. Pourtant, le monde investit de plus en plus dans la cybersécurité. Le taux de réussite des cyberattaques ciblées n'est plus que de 17 % et ne cesse de baisser. Et même si ce chiffre reste préoccupant, il est une indication des choses à venir.

Nous espérons qu'à ce stade, vous avez une idée générale de ce qu'est une cyberattaque et de la manière d'y faire face, le cas échéant.

Autres lectures utiles :

FAQ

Quels sont les risques pour les systèmes informatiques des particuliers ?

Les particuliers risquent le vol de données personnelles, l’usurpation d’identité, ou des pertes financières via des e-mails frauduleux ou des malwares sur des plateformes non sécurisées (src : Cybermalveillance.gouv.fr, 2026).

Comment les cybercriminels utilisent-ils l’ingénierie sociale pour cibler les collectivités ?

Les cybercriminels manipulent les employés des collectivités via des e-mails ou appels trompeurs pour accéder aux systèmes informatiques, souvent en exploitant des points d’entrée comme des mots de passe faibles.

Quelles sont les répercussions d’une attaque par déni de service sur un site web ?

Une attaque par déni de service (DDoS) surcharge un site web, rendant la plateforme inaccessible, ce qui perturbe les opérations (ex. : e-commerce) et cause des pertes financières (src : Kaspersky, 2026).

Comment les patients du secteur de la santé sont-ils affectés par les cyberattaques ?

Les cyberattaques sur le secteur de la santé (ex. : ransomwares) bloquent l’accès aux dossiers des patients, retardant les soins et coûtant des millions de dollars en rançons (src : IBM, 2026).

Quels dispositifs de défense protègent contre les attaques des états-nations ?

Les défenses comme l’authentification multi-facteurs, les pare-feu, et la surveillance continue réduisent l’efficacité des attaques d’États-nations, souvent menées via des failles dans le cloud (src : ENISA, 2026).

Comment obtenir de l’assistance après une cyberattaque ?

Contactez des plateformes comme Cybermalveillance.gouv.fr (France) ou des security operation centers pour une assistance rapide, incluant la récupération de données et l’audit de sécurité.

Les URL malveillantes sont-elles un point d’entrée courant ?

Oui, les URL frauduleuses dans des e-mails ou sur des sites web piégés sont des points d’entrée majeurs pour les malwares, ciblant les particuliers et entreprises (src : Proofpoint, 2026).

Pourquoi le secteur de l’énergie est-il une cible fréquente ?

Le secteur de l’énergie est visé pour ses infrastructures critiques. Une attaque peut perturber les opérations, causant des répercussions économiques massives (ex. : Colonial Pipeline, 2021). Le gang de ransomware DarkSide a attaqué en 2021 le Colonial Pipeline, provoquant la fermeture de l'oléoduc pendant plusieurs jours.

Les produits cloud aumegmentent-ils les risques de cyberattaques ?

Les produits cloud offrent des avantages mais créent des risques si mal configurés, car les cybercriminels exploitent les failles via des attaques traversant les systèmes informatiques (src : Gartner, 2026).

À long terme, comment renforcer la cybersécurité ?

Investir dans la formation à la cybersécurité, adopter des dispositifs comme l’authentification multi-facteurs, et auditer régulièrement les systèmes informatiques réduisent les risques à long terme.

.svg)